Эмуляция карты что это такое: Эмуляция банковской карты на телефоне / Хабр

Эмулируйте карту Mifare с Android 4.4 Oh! Android

Я изучил Mifare и другие эмуляции карт. У меня очень хорошие знания в программировании (не Android, а C / C ++). У меня есть proxmark, и я сделал несколько кодов эмуляции для proxmark, поэтому я знаю, как взаимодействуют карты.

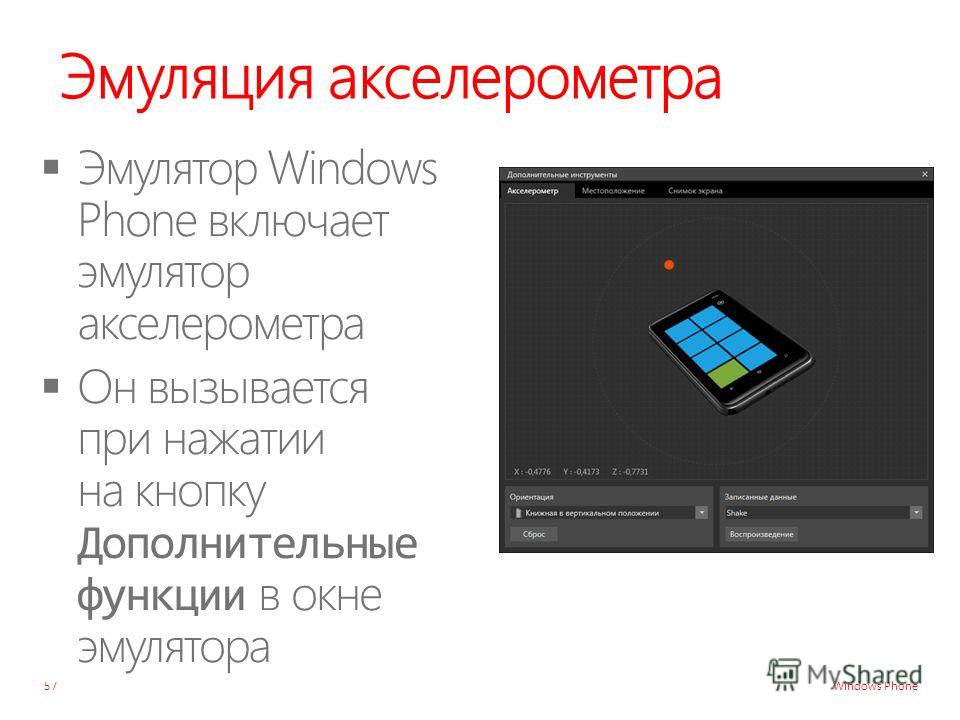

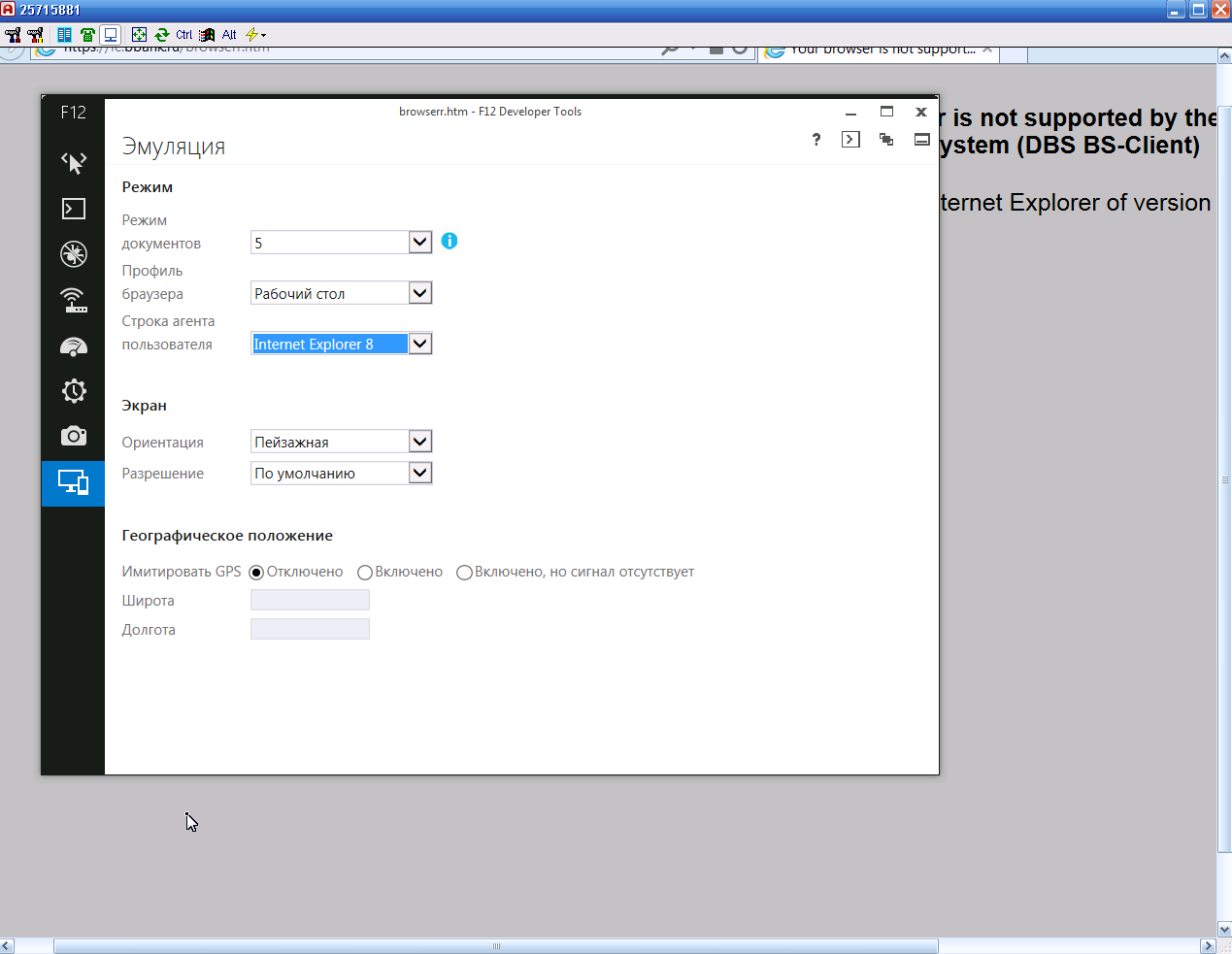

В настоящее время я не понимаю, поддерживает ли андроид полноценную эмуляцию карты. Я исследовал это примерно 3 дня, и в заключении нет ни одной постоянной картины. Некоторые говорят, что это возможно, некоторые говорят, что это не так. Я просмотрел API Android и эмуляция карт на основе хоста, похоже, в состоянии сделать трюк, но, как я понимаю, это новая вещь в 4.4 Kitkat, есть ли у кого-нибудь опыт с этим?

Чтобы сделать вещи простыми, в настоящее время я изучаю основную самую простую эмуляцию для Mifare Ultralight. Эта карта – кошмар безопасности, шифрования нет и всего около 10 функций. Поэтому я заинтересован в том, чтобы начать исследования с этой карты, потому что это самый простой способ воспроизвести.

Значит, у кого-то есть знания в эмуляции карт на Android. Возможно, не использовать ОС ОС. Любая вещь, которая стоит знать, будет очень оценена.

Благодарю.

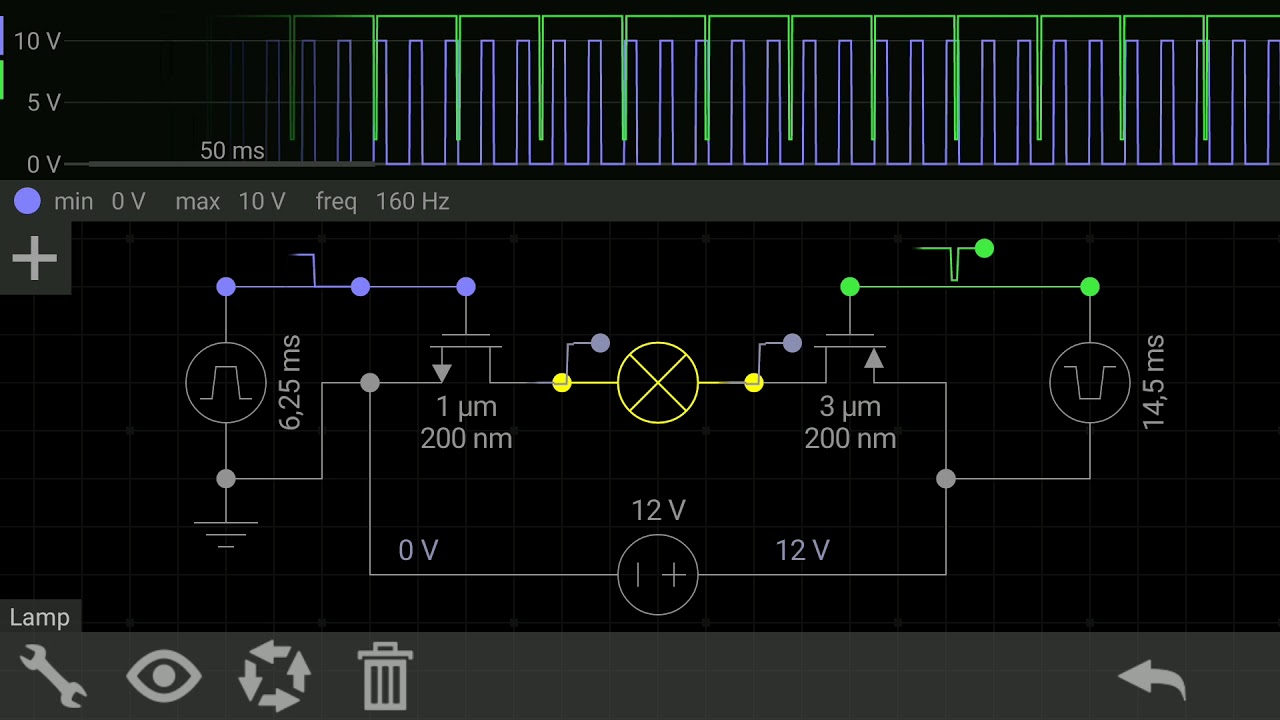

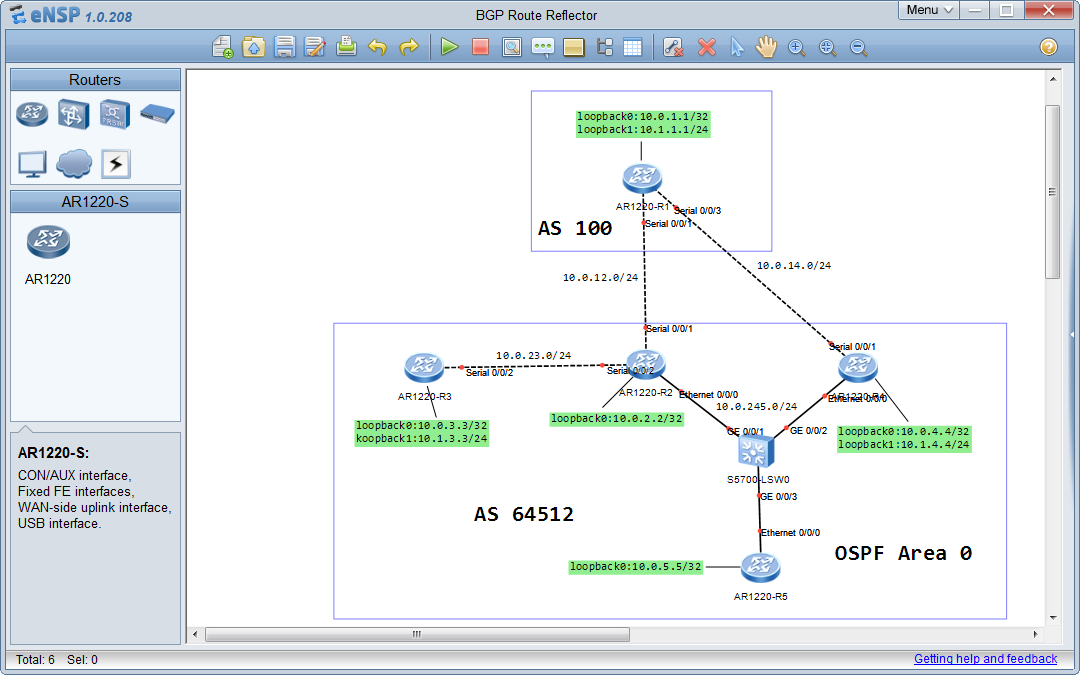

С эмуляцией карт на базе хоста (HCE) в Android 4.4 вы можете эмулировать протокол ISO / IEC 14443-4. Более конкретно, вы можете эмулировать структуры приложений в соответствии с ISO / IEC 7816-4 (поэтому приложения эмуляции карт должны выбираться с помощью AID). Более того, API не дает вам никаких средств, чтобы указать, следует ли использовать эмуляцию карты с использованием протокола типа A или типа B.

Так что относительно эмуляции различных протоколов MIFARE:

- Протокол MIFARE Ultralight (и производные) работает поверх ISO / IEC 14443-3. Невозможно эмулировать карты с использованием таких протоколов низкого уровня с помощью Android HCE.

- Протокол MIFARE Classic работает частично в соответствии с ISO / IEC 14443-3 (с некоторым различным обрамлением).

Таким образом, его также невозможно эмулировать MIFARE Classic с помощью Android HCE.

Таким образом, его также невозможно эмулировать MIFARE Classic с помощью Android HCE. Протоколы MIFARE DESFire работают поверх ISO / IEC 14443-4. Существует три варианта протокола DESFire:

- Собственный протокол : поскольку этот протокол не использует APDU в соответствии с ISO / IEC 7816-4, его невозможно эмулировать с помощью Android HCE.

- Wrapped native protocol : этот протокол использует APDU в соответствии с ISO / IEC 7816-4, однако, как правило, читатели не выдают команду SELECT с использованием DESFire AID при запуске связи с картой в режиме командной строки. (Примечание. Более новые реализации читателей с большей вероятностью выдают команду SELECT, которая совместима с Android HCE, поскольку это также требуется для некоторых новых продуктов смарт-карт NXP с эмуляцией протокола DESFire.)

- Протокол ISO : этот протокол основан на ISO / IEC 7816-4 и использует выбор приложений с помощью AID. Таким образом, можно будет эмулировать этот протокол с помощью Android HCE.

Некоторым читателям могут потребоваться определенные значения параметров в нижних слоях протокола (например, конкретный каскадный уровень UID, определенное значение ATQA, определенное значение SAK или определенная ATS). Android HCE не имеет никаких средств для установки этих значений. См. Раздел « Редактирование функциональности эмуляции хост-карт» на Android для возможного подхода к изменению этих значений для определенных корневых устройств и моего ответа на эмуляцию карты на основе хоста с помощью фиксированного идентификатора карты для стратегии по программному изменению этих значений в пользовательском ПЗУ.

Замечание о функции HCE, доступное в CyanogenMod от версии 9.1 до версии 10.2 : Это будет эмулировать любой протокол на основе ISO / IEC 14443-4 без требования к структуре приложения в соответствии с ISO / IEC 7816-4. Вы даже можете выбрать, хотите ли вы эмулировать протокол типа A или типа B. Поэтому должно быть возможно (хотя я еще не тестировал), чтобы подражать любому из трех протоколов DESFire. Однако даже с функцией HCE CyanogenMod невозможно эмулировать протоколы MIFARE Ultralight или Classic. Кроме того, также невозможно влиять на параметры протокола низкого уровня, такие как UID, ATQA, SAK или ATS.

Однако даже с функцией HCE CyanogenMod невозможно эмулировать протоколы MIFARE Ultralight или Classic. Кроме того, также невозможно влиять на параметры протокола низкого уровня, такие как UID, ATQA, SAK или ATS.

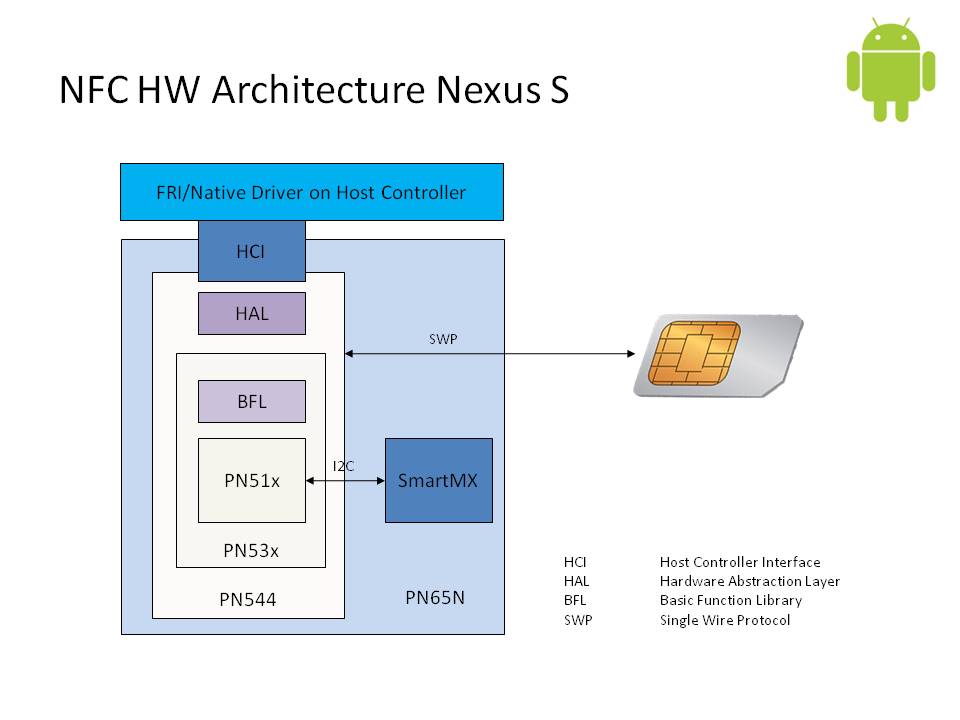

Я провел недели, исследуя эту тему год назад, и мой вывод, основанный на текущей реализации: Эмуляция MIFARE Classic возможна, но только через встроенный безопасный элемент этот элемент встроен в чип NFC NFC (чип PN65, встроенный для Например, Samsung I9300).

Я смог полностью подражать карте Mifare Classic, используя скрытые функции в библиотеке android_external_libnfc-nxp. Хотя я мог только читать карту, и для ее использования вам нужен доступ к защищенному элементу, где апплет NXP существует в большинстве случаев, эти серверы апплетов являются интерфейсом для управления эмулированными картами.

Хорошим способом продолжить этот поиск было бы обратное проектирование приложения кошелька Google.

Микросхема MIFARE Ultralight MF0ICU1 (по 16 страниц по 4 байта каждая) действительно является кошмаром, но не может быть эмулирована на любых интерфейсах NXP, включая PN53x, поскольку они связали первый байт UID ( UID0 ) с 0x08 , поэтому это означает, что у тега есть случайный UID (согласно стандартам NXP). Вам нужно

Вам нужно UID0 = 0x04 для эмуляции MIFARE Ultralight.

Существует автономный эмулятор MIFARE Ultralight, который позволяет любое значение для UID0 , имеет UID0 OTP, блокировку и блокировку блокировки. Дополнительную информацию см. В руководстве.

rfid — Вопросы о режиме эмуляции карты NFC

После довольно некоторых исследований я понял это сам и хотел поделиться с вами своими выводами.

Типы эмуляции карт NFC

Пожалуйста, имейте в виду, что NFC по-прежнему не является готовым протоколом, и возможны изменения. Это только список того, что я нашел в качестве последней версии. (Скопировано из блога C. Enrique Ortizes от 10 января 2011 г.)

Работа с тегами NFC-типа 1 Спецификация — тег типа 1 основан по ISO14443A. Теги читаются и возможность перезаписи; пользователи могут настроить чтобы тег стал доступен только для чтения. Память доступность — 96 байт. расширяемый до 2 Кбайт; связь скорость составляет 106 кбит/с.

Работа с тегом типа NFC Forum 2 Спецификация — тэг типа 2 основан на по ISO14443A. Теги читаются и

возможность перезаписи; пользователи могут настроить чтобы тег стал доступен только для чтения.

памяти доступность — 48 байт и

расширяемый до 2 Кбайт; связь скорость составляет 106 кбит/с.Работа с тегами NFC Forum 3 Спецификация — тэг типа 3 основан на на японском промышленном стандарте

(JIS) X 6319-4, также известный как FeliCa. Теги предварительно настроены на

производство должно быть прочитано и перезаписываемый или доступный только для чтения.

памяти доступность является переменной, теоретической предел памяти составляет 1 Мбайт за услугу;

скорость передачи данных составляет 212 кбит/с или 424 кбит/с.Работа с тегом NFC Forum Type 4 Спецификация — Тег типа 4 полностью соответствует совместим с ISO14443A и B

стандарты. Теги предварительно настроены на производство должно быть прочитано и перезаписываемый или доступный только для чтения.

памяти доступность варьируется, до 32

Кбайт за услугу; связь

скорость до 424 кбит/с.

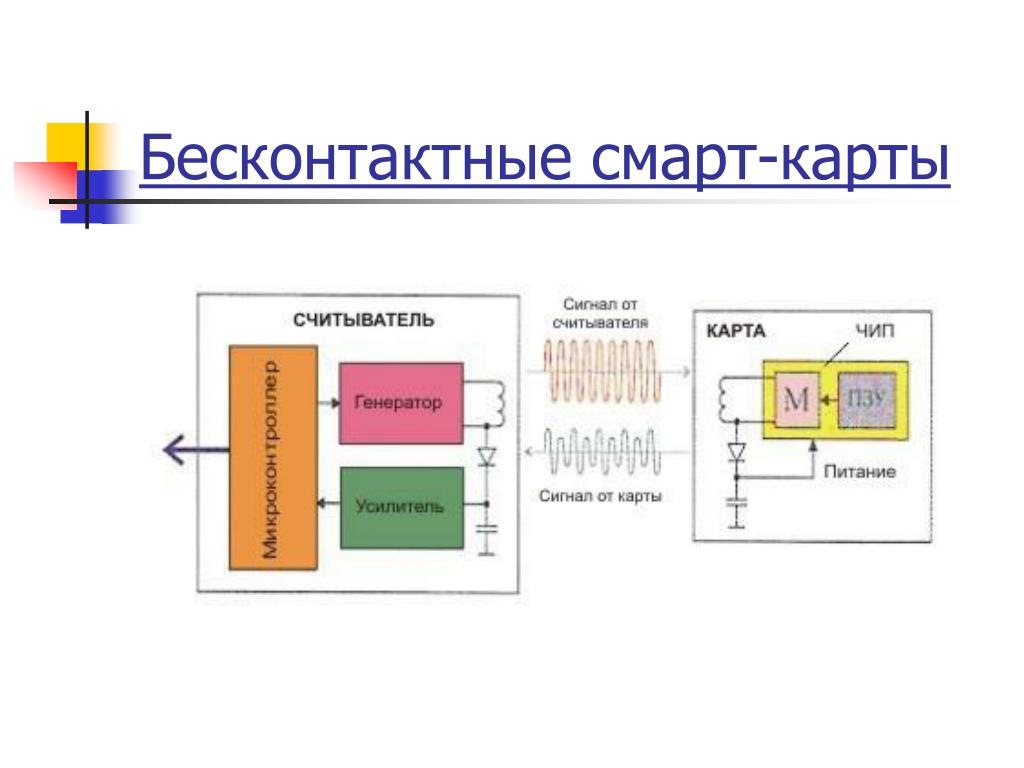

Технология эмуляции карт NFC

В основном RFID-карта эмулируется Java-мидлетом Java, используя бесконтактный API (JSR 257) , Это позволяет получить доступ к месту (либо SIM-карта, смарт-карта, защищенная внутренняя память, либо защищенная внешняя память), где сохраняется информация о эмуляции.

Точные способы эмуляции эмуляции NFC, похоже, сейчас являются предметом интенсивного обсуждения, поскольку есть две основные концепции, которые непосредственно соответствуют моему второму вопросу (поставщик против manufracture (vs user)). То, что это обсуждение делает правильный ответ очень тяжело, и могут произойти фундаментальные изменения, лучше всего показать этот пример: C. Энрике Ортис , чтобы объяснить, как работает режим эмуляции карт, который теперь полностью устарел и ошибочен.

GSMA подталкивает сим-карту к хранению информации о смарт-карте, предоставляя общий контроль провайдера за эмуляцию карты NFC. Я лично поддержал бы решение среди строк «сделать все возможное».

Я лично поддержал бы решение среди строк «сделать все возможное».

Подходы к программированию

При поиске примеров программирования я узнал, что с доступными в настоящее время устройствами с поддержкой NFC (главным образом от Nokia) существует один всегда заявленный совет: один мидлет на эмитента RFID-карты (предположим, что карты одного и того же эмитента относятся к одному типу и работают так).

Поскольку окончательное решение о том, где хранить информацию о смарт-карте, не имеет окончательного решения, реализация сводится к тому, что менеджер загрузок загружает различные смарт-карты для подражания через Интернет.

Ограничения Manufracture/Provider

Кажется возможным, что manufracture может реализовать как можно больше функциональности NFC. Nexus S, если он не обновлен до Android 2.3.3, например, имеет только функции чтения TAG.

Если будет принято решение о том, что сим-карта должна быть единственной областью хранения информации о карте, ограничения пространства могут стать проблемой, особенно если вы хотите украсить несколько карт.

Заключение

Это было просто краткое изложение того, что я узнал и, вероятно, ошибаюсь из-за изменений протоков в NFC в будущем, но на данный момент я надеюсь, что это поможет кому-то, кто задает те же вопросы, что и я.

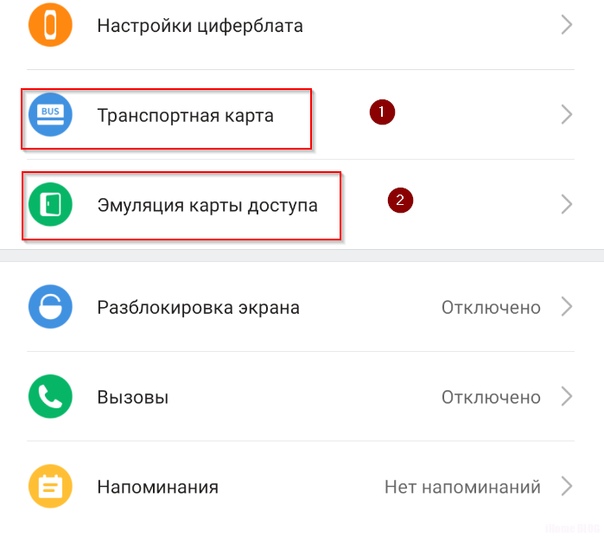

Мобильное приложение Mir Pay

Как начать работу с сервисомПреимуществаСовместимые устройстваТребования Mir Pay к защите данных устройства Как расплатиться картой, если она не назначена «Картой по умолчанию»?Могу ли я зарегистрировать карту если отсутствует Интернет?Могу ли я совершать покупки если отсутствует Интернет?На регистрации карты в приложении Mir Pay появилась ошибка «Карта не поддерживается».Какие карты я могу привязать к Mir Pay?Регистрация картыКарта по умолчаниюУдаление картыИзменение карты по умолчаниюОплата покупокУ карты, зарегистрированной в Mir Pay, истек срок действия. Смогу ли я ей расплачиваться дальше?Я зарегистрировал карту в Mir Pay. Могу ли я оплатить покупку физической картой в интернете или магазине?Я удалил карту.

Mir Pay — это удобный и безопасный сервис бесконтактных платежей. Достаточно установить приложение и пройти простую процедуру регистрации карты Мир. Теперь, чтобы расплачиваться в магазинах, просто поднесите смартфон к терминалу. Деньги за покупки будут списываться с вашей банковской карты «Мир».

Mir Pay обеспечивает надежную защиту от мошенничества с банковскими картами. Реквизиты карт не хранятся в смартфоне и никогда не раскрываются при совершении платежей. При этом банковскую карту теперь можно оставить дома. Так она не потеряется и её не украдут.

Так она не потеряется и её не украдут.

Mir Pay гарантированно поддерживается смартфонами на базе ОС Android, официально произведенных для Российской Федерации. Обязательными условиями являются поддержка технологии NFC и предустановленная версия ОС Android не ниже 6.0.

Для использования Mir Pay убедитесь, что ПО смартфона соответствует обязательным требованиям безопасности::

- настроена автоматическая блокировка экрана с помощью PIN-кода, пароля, графического ключа или отпечатка пальца;

- на смартфоне не настроен root-доступ, не установлена модифицированная прошивка и не разблокирован загрузчик операционной системы;

- применяются заводские настройки смартфона;

- установлено ПО из надежных источников;

Откройте раздел карты. Перейдите в детали той карты, которой хотите расплатиться. В таком состоянии поднесите смартфон к терминалу и оплата произойдет с той карты, которую вы видите на экране. При этом карта не будет назначена картой по умолчанию.

Перейдите в детали той карты, которой хотите расплатиться. В таком состоянии поднесите смартфон к терминалу и оплата произойдет с той карты, которую вы видите на экране. При этом карта не будет назначена картой по умолчанию.

Для регистрации карты подключение к интернету обязательно.

Да, Mir Pay позволяет оплатить покупки даже при отсутствии подключения к сети. Для этого на смартфоне в зашифрованном хранилище резервируются уникальные ключи-оплаты, с помощью которых будут выполняться платежи. Но количество таких ключей ограничено. В случае длительного отсутствия подключения к сети может понадобиться восстановление соединения для загрузки новых ключей.

Вероятно Банк, выпустивший карту, не является участником сервиса Mir Pay. Полный список банков размещен в приложении Mir Pay в разделе «Банки-участники».

Полный список банков размещен в приложении Mir Pay в разделе «Банки-участники».

К приложению Mir Pay можно привязать карты ПС «Мир»

- Убедитесь, что банк, выпустивший вашу карту Мир, является участником Mir Pay.

- Скачайте приложение Mir Pay в официальном магазине Google Play Market.

- Запустите приложение и ознакомьтесь с Лицензионным соглашением и Политикой конфиденциальности.

- Выполните вход, используя учетную запись Google.

- Выберите функцию «Добавить карту».

- Отсканируйте карту или введите данные вручную.

- Ознакомьтесь с Условиями вашего банка.

- Пройдите активацию карты.

- Изображение карты появится на главном экране.

Надпись под изображением «Для оплаты поднесите телефон к терминалу» означает,

что приложение Mir Pay полностью готово к использованию.

Надпись под изображением «Для оплаты поднесите телефон к терминалу» означает,

что приложение Mir Pay полностью готово к использованию.

Первая карта, которую вы зарегистрируете в Mir Pay становится картой оплаты «По умолчанию». Это означает, что именно с этой карты спишутся деньги, когда вы оплатите покупку через Mir Pay.

Удалить карту из Mir Pay можно в разделе «Детальная информация о карте».

Если в Mir Pay зарегистрировано более одной карты, Вы можете назначить любую карту «по умолчанию». Для этого перейдите в раздел «Карты» и активируйте значок «по умолчанию» напротив нужной карты. Также назначить карту по умолчанию можно в деталях карты.

Для оплаты через Mir Pay достаточно разблокировать смартфон и поднести его задней панелью к терминалу. Оплата произойдет мгновенно. В некоторых случаях может потребоваться ввести пароль (или PIN-код) доступа к смартфону или отпечаток пальца, в этом случае следуйте подсказкам на экране смартфона.

Оплата произойдет мгновенно. В некоторых случаях может потребоваться ввести пароль (или PIN-код) доступа к смартфону или отпечаток пальца, в этом случае следуйте подсказкам на экране смартфона.

Нет, карту необходимо перевыпустить и затем зарегистрировать в Mir Pay уже перевыпущенную карту.

Да, можете. Регистрация карты в Mir Pay не накладывает никаких ограничений на использование физической карты ни в интернете ни в магазинах.

При удалении карты со смартфона удаляется вся информация, относящаяся к карте. Покупки, совершенные до удаления карты, больше недоступны в приложении. Однако, покупки, совершенные через Mir Pay после повторной регистрации карты, отразятся в детальной информации о карте.

Mir Pay отображает последние 10 покупок, которые совершались с использованием смартфона и приложения Mir Pay. Другие операции, совершенные без Mir Pay, доступны в мобильном приложении вашего банка.

Другие операции, совершенные без Mir Pay, доступны в мобильном приложении вашего банка.

Условия и порядок возврата в данном случае ничем не отличаются от возврата покупки, оплаченной обычной банковской картой. В некоторых случаях для зачисления денег на карту кассир может попросить назвать последние 4 цифры карты. Их можно посмотреть в «Деталях карты» в приложении. Цифры на изображении карты соответствуют реальным 4 цифрам этой карты.

Платить Mir Pay можно в любом терминале, в котором принимаются бесконтактные карты «Мир».*

*Если при оплате возникает ошибка, то, вероятно, данный терминал не поддерживает оплату через Mir Pay. На экране смартфона в этот момент появится соответствующее сообщение.

Все покупки, совершенные с Mir Pay, участвуют в акциях Платежной системы «Мир», также как и покупки с использованием физической карты «Мир»

Десять фактов о технологии НСЕ — Новости — Xiaomi Community

Обложка

Изменить* Рекомендуется загружать изображения для обложки с разрешением 720*312

Описание темы

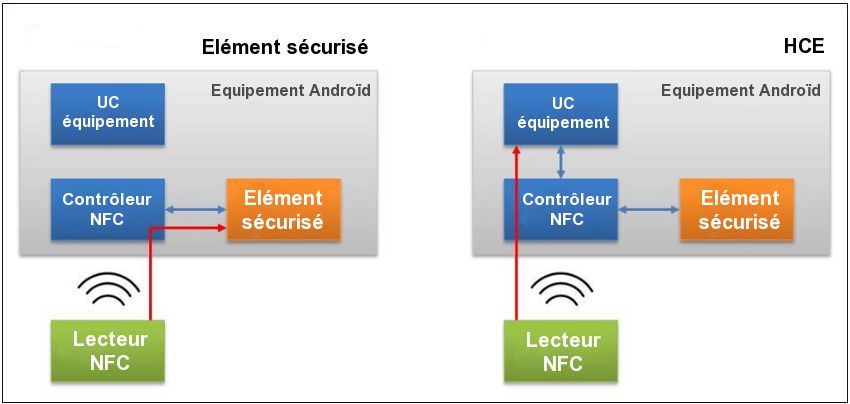

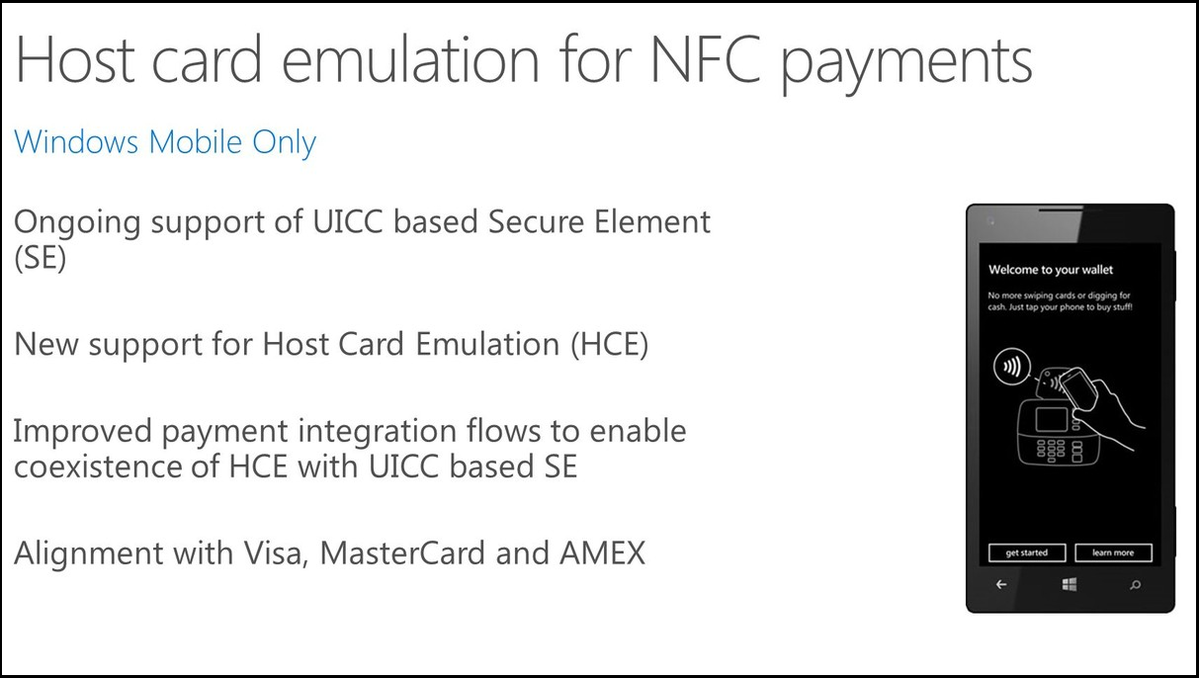

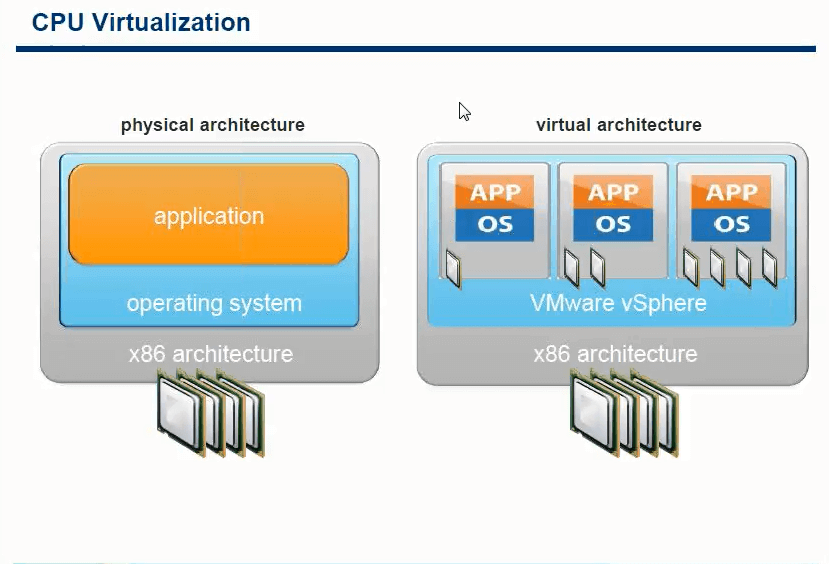

Вокруг архитектуры HCE до сих пор существует некоторое недопонимание, касающееся, например, таких вопросов, как безопасность, необходимость закупки нового POS-оборудования и возможность поддержки подарочных карт. Мы сформулировали десять основных тезисов, которые позволят со всем разобраться.1. Что такое HCE? Host Card Emulation — это технология, позволяющая эмулировать NFC-карты на мобильных устройствах, используя специальное программное обеспечение. В качестве исходников могут выступать банковские, транспортные и иные карты. Технология Host Card Emulation стала доступной широкой публике 31 октября 2013 с выходом Android KitKat 4.4.2. До появления HCE информацию для осуществления NFC-транзакций в мобильных устройствах можно было хранить на специальном безопасном элементе, который мог быть размещен либо на SIM-карте, либо в телефоне, либо на специальной версии карты MicroSD. Минус такой технологии в том, что разработчикам сервисов NFC-платежей приходилось договариваться с производителями носителя безопасного элемента.Для пользователей основным неудобством при таком подходе является привязка системы безопасности к аппаратным средствам, следовательно, неизбежная необходимость смены SIM-карты или даже телефона для подключения сервиса NFC-платежей.

Мы сформулировали десять основных тезисов, которые позволят со всем разобраться.1. Что такое HCE? Host Card Emulation — это технология, позволяющая эмулировать NFC-карты на мобильных устройствах, используя специальное программное обеспечение. В качестве исходников могут выступать банковские, транспортные и иные карты. Технология Host Card Emulation стала доступной широкой публике 31 октября 2013 с выходом Android KitKat 4.4.2. До появления HCE информацию для осуществления NFC-транзакций в мобильных устройствах можно было хранить на специальном безопасном элементе, который мог быть размещен либо на SIM-карте, либо в телефоне, либо на специальной версии карты MicroSD. Минус такой технологии в том, что разработчикам сервисов NFC-платежей приходилось договариваться с производителями носителя безопасного элемента.Для пользователей основным неудобством при таком подходе является привязка системы безопасности к аппаратным средствам, следовательно, неизбежная необходимость смены SIM-карты или даже телефона для подключения сервиса NFC-платежей. Именно эти неудобства устраняет технология Host Card Emulation, позволившая эмулировать бесконтактные smart-карты прямо в телефоне, никак не регламентируя вопросы безопасного хранения и обработки данных с разработчиками.3. Большинство современных смартфонов поддерживают HCE. Поддержка есть в аппаратах с Android KitKat 4.4 и выше, Blackberry OS 7 и выше, а также Windows 10.4. Мобильная платформа Apple HCE не поддерживает. И не будет поддерживать, потому что Apple предпочитает собственные проприетарные решения, используя для кодирования данных свой собственный криптопроцессор и никому не раскрывая его ключи — в результате загружать данные платежных карт в телефоны Apple можно только через Apple.5. При реализации HCE существует два подхода: карта эмулируется либо облачной платформой, либо мобильным приложением. В первом случае эмуляция карты производится в облаке, и все данные, включая транзакционную логику и платежные реквизиты клиента, хранятся на удаленном сервере. Мобильное приложение в таком случае производит аутентификацию пользователя, предоставляет пользовательский интерфейс и обеспечивает безопасный канал до облака и передачу данных в NFC-контроллер.

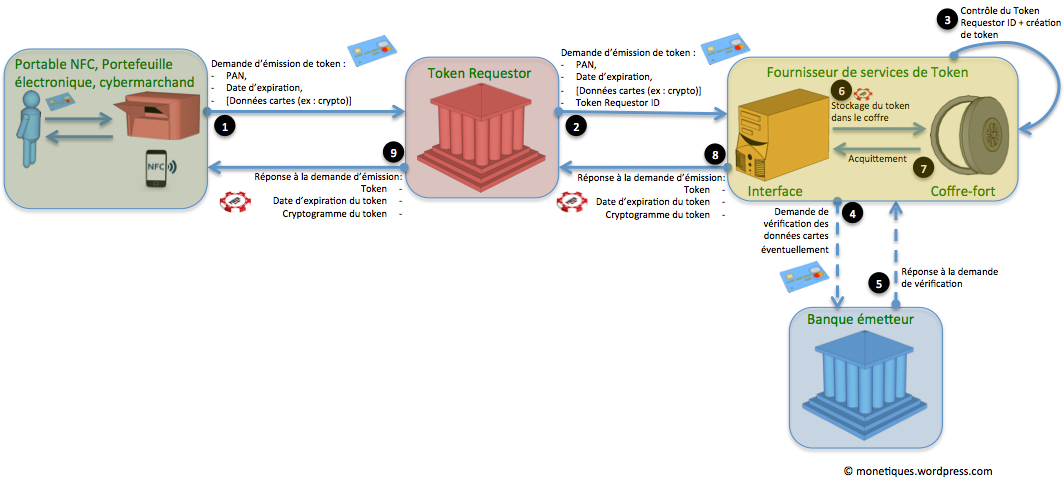

Именно эти неудобства устраняет технология Host Card Emulation, позволившая эмулировать бесконтактные smart-карты прямо в телефоне, никак не регламентируя вопросы безопасного хранения и обработки данных с разработчиками.3. Большинство современных смартфонов поддерживают HCE. Поддержка есть в аппаратах с Android KitKat 4.4 и выше, Blackberry OS 7 и выше, а также Windows 10.4. Мобильная платформа Apple HCE не поддерживает. И не будет поддерживать, потому что Apple предпочитает собственные проприетарные решения, используя для кодирования данных свой собственный криптопроцессор и никому не раскрывая его ключи — в результате загружать данные платежных карт в телефоны Apple можно только через Apple.5. При реализации HCE существует два подхода: карта эмулируется либо облачной платформой, либо мобильным приложением. В первом случае эмуляция карты производится в облаке, и все данные, включая транзакционную логику и платежные реквизиты клиента, хранятся на удаленном сервере. Мобильное приложение в таком случае производит аутентификацию пользователя, предоставляет пользовательский интерфейс и обеспечивает безопасный канал до облака и передачу данных в NFC-контроллер. Минусом этого подхода является большое время обработки транзакций (в среднем более 500 миллисекунд).Альтернативным является эмулирование карты с помощью мобильного приложения на устройстве. Этот подход требует повышенной безопасности и, как правило, использует токенизацию платежных данных. Авторизационный центр платформы при каждом изменении данных карты делится ими с «провайдером токенов», который создает токены и периодически загружает в мобильное приложение. Для каждой транзакции мобильное приложение создает транзакционную криптограмму и передает ее на POS-терминал через NFC. Процессинговый фильтр определяет, что транзакция была токенизирована, и направляет ее обратно провайдеру для детокенизации и получения реальных платежных данных (например, PAN).6. HCE перекладывает обеспечение безопасности с оператора связи на эмитента карты.• Данные, необходимые и достаточные для осуществления NFC-платежей, хранятся непосредственно в памяти смартфона. Однако, как правило, для защиты этих данных используется ряд мер, обеспечивающих защиту лучшую, чем при пользовании физическими банковскими картами.

Минусом этого подхода является большое время обработки транзакций (в среднем более 500 миллисекунд).Альтернативным является эмулирование карты с помощью мобильного приложения на устройстве. Этот подход требует повышенной безопасности и, как правило, использует токенизацию платежных данных. Авторизационный центр платформы при каждом изменении данных карты делится ими с «провайдером токенов», который создает токены и периодически загружает в мобильное приложение. Для каждой транзакции мобильное приложение создает транзакционную криптограмму и передает ее на POS-терминал через NFC. Процессинговый фильтр определяет, что транзакция была токенизирована, и направляет ее обратно провайдеру для детокенизации и получения реальных платежных данных (например, PAN).6. HCE перекладывает обеспечение безопасности с оператора связи на эмитента карты.• Данные, необходимые и достаточные для осуществления NFC-платежей, хранятся непосредственно в памяти смартфона. Однако, как правило, для защиты этих данных используется ряд мер, обеспечивающих защиту лучшую, чем при пользовании физическими банковскими картами. Операции с HCE по заблокированному телефону невозможны. В этом смысле HCE-решение защищено надежнее, чем обычная пластиковая карта с бесконтактным интерфейсом. Снимается опасность удаленного считывания данных HCE, хранящихся в телефоне, если злоумышленник с необходимым оборудованием просто пройдет мимо в толпе.• Приложение может быть защищено от клонирования «фингерпринтингом» устройства — при каждом запуске сравнивается записанное на сервере «окружение выполнения» (модель телефона или OS и множество других параметров) с текущим, и в случае несоответствия поднимается тревога.• Процессинг может использовать стандартные антифрод-системы, блокирующие HCE-карту при обнаружении подозрительной активности. Также операции с HCE-приложениями можно защищать с помощью одноразовых паролей, генерирующихся на стороне процессинга и получаемых в мобильном приложении. Также новые модели телефонов позволяют защищать приложения еще и встроенными биометрическими датчиками.7. С HCE совместимо любое POS-оборудование с поддержкой NFC.

Операции с HCE по заблокированному телефону невозможны. В этом смысле HCE-решение защищено надежнее, чем обычная пластиковая карта с бесконтактным интерфейсом. Снимается опасность удаленного считывания данных HCE, хранящихся в телефоне, если злоумышленник с необходимым оборудованием просто пройдет мимо в толпе.• Приложение может быть защищено от клонирования «фингерпринтингом» устройства — при каждом запуске сравнивается записанное на сервере «окружение выполнения» (модель телефона или OS и множество других параметров) с текущим, и в случае несоответствия поднимается тревога.• Процессинг может использовать стандартные антифрод-системы, блокирующие HCE-карту при обнаружении подозрительной активности. Также операции с HCE-приложениями можно защищать с помощью одноразовых паролей, генерирующихся на стороне процессинга и получаемых в мобильном приложении. Также новые модели телефонов позволяют защищать приложения еще и встроенными биометрическими датчиками.7. С HCE совместимо любое POS-оборудование с поддержкой NFC. На начало 2015 года порядка 5% платежных терминалов уже оснащены функцией NFC. В масштабах всей России это, по экспертным оценкам, около 30 тысяч устройств, и их количество продолжает расти. 8. HCE может использоваться для хранения карт лояльности.Опыт Starbucks показывает, что NFC позволяет объединить платежный процесс, процесс формирования персональных предложений и начисления бонусов лояльности.9. При использовании HCE есть свои риски.• Во-первых, реализация платежной функциональности всегда привязана к конкретному банку, выпускающему карту, и для самого банка может быть довольно сложной и требующей дорогостоящей интеграции с процессингом.• Во-вторых, при использовании подхода с эмуляцией через мобильное приложение устройство должно быть постоянно в интернете для частой замены токенов, что существенно сокращает время автономной работы смартфона.• Трудности при использовании HCE для совместной реализации платежей и бонусной программы лояльности — в настоящий момент фактически нет стандартов для неплатежных функций, поэтому могут потребоваться доработки программного обеспечения POS и, возможно, смены провайдера бонусной системы.

На начало 2015 года порядка 5% платежных терминалов уже оснащены функцией NFC. В масштабах всей России это, по экспертным оценкам, около 30 тысяч устройств, и их количество продолжает расти. 8. HCE может использоваться для хранения карт лояльности.Опыт Starbucks показывает, что NFC позволяет объединить платежный процесс, процесс формирования персональных предложений и начисления бонусов лояльности.9. При использовании HCE есть свои риски.• Во-первых, реализация платежной функциональности всегда привязана к конкретному банку, выпускающему карту, и для самого банка может быть довольно сложной и требующей дорогостоящей интеграции с процессингом.• Во-вторых, при использовании подхода с эмуляцией через мобильное приложение устройство должно быть постоянно в интернете для частой замены токенов, что существенно сокращает время автономной работы смартфона.• Трудности при использовании HCE для совместной реализации платежей и бонусной программы лояльности — в настоящий момент фактически нет стандартов для неплатежных функций, поэтому могут потребоваться доработки программного обеспечения POS и, возможно, смены провайдера бонусной системы. • Использование HCE для эмуляции транспортных карт возможно, но может усложняться тем, что из-за очень высоких требований к скорости срабатывания билета его обслуживание через интернет может быть затруднено, что влияет на безопасность операций. Более того, в отличие от платежной индустрии, использующей открытые стандарты, транспортная отрасль в основном базируется на проприетарных технологиях, которые невозможно эмулировать.10. Примеры реализации HCE в России. Первым из банков приложение с HCE самостоятельно запустил Инвестторгбанк, среди сотовых операторов — «Билайн» (приложение «Карта Билайн»), среди розничных ретейлеров — «Евросеть» для карты «Кукуруза». Также отметим компанию I-Free, реализовавшую подобный функционал в приложении «Кошелек» (именно это приложение использует «Тинькофф — кредитные системы»). В «Кошельке» можно выпускать в электронном виде не только карты от ТКС, но и транспортные карты ряда городов России и скидочные купоны от «Купикупон».Источник

• Использование HCE для эмуляции транспортных карт возможно, но может усложняться тем, что из-за очень высоких требований к скорости срабатывания билета его обслуживание через интернет может быть затруднено, что влияет на безопасность операций. Более того, в отличие от платежной индустрии, использующей открытые стандарты, транспортная отрасль в основном базируется на проприетарных технологиях, которые невозможно эмулировать.10. Примеры реализации HCE в России. Первым из банков приложение с HCE самостоятельно запустил Инвестторгбанк, среди сотовых операторов — «Билайн» (приложение «Карта Билайн»), среди розничных ретейлеров — «Евросеть» для карты «Кукуруза». Также отметим компанию I-Free, реализовавшую подобный функционал в приложении «Кошелек» (именно это приложение использует «Тинькофф — кредитные системы»). В «Кошельке» можно выпускать в электронном виде не только карты от ТКС, но и транспортные карты ряда городов России и скидочные купоны от «Купикупон».Источник

Выбрать колонку

Добавить в колонку

Изменения необратимы после отправки

hid proxcard ii как скопировать

Автор admin На чтение 7 мин. Просмотров 43 Опубликовано

Просмотров 43 Опубликовано

изготовление дубликатов карт EM-Marine HID prox card II, Indala/Motorola

По Вашему образцу, либо по данным фасилити кода и номера (Hid prox card II и EM-Marine). Моторола — только копии с образца.

ПРОЧИТАЙТЕ ВНИМАТЕЛЬНО ПРЕЖДЕ ЧЕМ ЗВОНИТЬ:

Карты других типов НЕ ДЕЛАЮ. В т. ч. не делаю КАРТЫ ОТ ПЛАТНЫХ ПАРКОВОК, карты с магнитной полосой, скидочные карты, карты Якитории Дубровки, Петровки и т д и т п.

Если Вы приезжаете то 1000р/5 карт.

Есть оригинальные карты HID prox card II не запрограммированные упаковка 100 шт 8000р

поштучно (от 5 шт.) по 150р

Карты Mifare 1K (Бесконтактная смарт-карта MIFARE® ISO Card представляет собой белую пластиковую карту со встроенным внутрь чипом S50. 1024 байт памяти EEPROM , реализация антиколлизии, 1 000 000 циклов перезаписи ) — 200 шт по 25р

Добрый день всем.

Имеется смартфон с поддержкой NFC (Nokia). Интересует возможность эмуляции БСК или того же пропуска через турникет на проходной в здание.

Есть ли нативная поддержка этого в девайсе и, в случае положительного ответа, какой софт для этого нужен?

Для NFC-платежей мне более-менее понятно (необходимо наличие особой SIM-карты). Но ведь вся прелесть этой технологии заключается в уменьшении количества карточек (не только банковских), которые необходимо носить с собой. Реально ли это сегодня воплотить или пока рано?

- Вопрос задан более трёх лет назад

- 182459 просмотров

Для NFC-платежей мне более-менее понятно (необходимо наличие особой SIM-карты)

1. Далеко не все пропуска работают на 13.56 МГц и подпадают под стандарты NFC. Даже хуже, подавляющее большинство сейчас — низкочастотные (125 килогерц и т.д.). ключевые слова: HID proxcard clamshell.

Да, именно БСК это 13.56 МГц и ISO-14443, но там проприетарная реализация от NXP (Mifare), и взломаны только старые поколения карт Mifare.

Соответственно, если хотите эмулировать БСК — то Вам надо стать партнером самого Метрополитена и интегрироваться в их систему. Иначе — никак.

Есть, правда, тупые read-only Mifare Ultralight карты в Москве, в принципе, их можно эмулировать с телефона, но их все равно надо сначала купить удобным образом.

2. Про сложности с клонированием коллега выше уже сказал. Все платежные смарт-карты подразумевают что на них в защищенной памяти зашиты, грубо говоря, секретные ключи и/или секретные данные, а наружу карта отдает только то, что надежно атуентифицирует ее перед считывателем. Достать из защищенной памяти ценные данные можно, но это слишком дорого.

3. Раработчики и интеграторы об этом уже подумали. Да, смартфон с NFC может эмулировать несколько бесконтактных банковских карт, но есть одна проблема — как NFC SE SIM, так и встроенные в железо NFC SE требуют секретных ключей для установления защищенного канала с SE. В случае с NFC SE SIM — это сложная процедура, договора и геморрой с ОПСОСом, чья SIM, а в случае со встроенным NFC SE — то же самое, но уже c производителем телефона. Понятно, что MasterCard может сделать это для работы своего PayPass Wallet на популярных марках Android-смартфонов, но частное лицо или небольшая фирма — едва ли: как минимум, слишком долго и дорого.

Понятно, что MasterCard может сделать это для работы своего PayPass Wallet на популярных марках Android-смартфонов, но частное лицо или небольшая фирма — едва ли: как минимум, слишком долго и дорого.

Смарт-карты по определению предполагают, что их нельзя скопировать, для этого их и делают.

Существуют атаки, но они работают не всегда и не везде, и требуют отдельного железа.

В общем, ответ — «нереально».

Зависит от того, какую бесконтактную смарт-карту вы хотите эмулировать.

Если речь идет о HID prox, EM-Marin и им подобные(кстати, Clamshell это всего-лишь разновидность корпуса карты), работающие на частоте 125 КГц, то ничего не выйдет.

Эмулировать карты Mifare можно:

Ultralight и Classic — только при наличии поддержки чипсетом аппарата. Для Classic-а потребуются ключи.

DESFire — все несколько сложнее, но в принципе можно, если вы напишете эмулятор SAM-а, и у вас также будут все необходимые ключи.

Теперь что касается высказывания предыдущего корреспондента относительно метро.

В метро используются преимущественно Mifare Ultralight и никаких «проприетарных» карт там нет. Mifare является стандартом дэ факто и везде одинаков. Безусловно, Ultralight — карта тупая, но совсем не ReadOnly. У нее читаются все сектора без каких-либо трудностей. Если скачать прогу от NXP TadInfo в маркете, то можно увидеть дамп любой метрошной карты.

В реальной жизни основная проблема копирования Mifare Classic и Ultralight состоит в том, что UID на этих картах прошивается на заводе, он уникален для каждой карты и не изменяем. И даже есть у вас есть белый пластик и есть все ключи(для Classic-а), то повторить его полностью вы не сможете из-за того же UID-а.

Таким образом, если ваш чипсет поддерживает работу с произвольными UID-ами, то вы можете эмулировать карты Mifare при условии, что самостоятельно напишете программный эмулятор верхнего уровня.

EMV-карты также прекрасно эмулируются, т.к. работают на той же ISO 14445 и на то есть общеизвестные приложения.

Самый распространенный способ обхода контроля доступа – клонирование карт. Наиболее распространенные карточки, используемые в системах контроля доступа, работают по технологии RFID на частоте 125 кГц, и при этом информация хранится на них в открытом доступе.

Наиболее распространенные карточки, используемые в системах контроля доступа, работают по технологии RFID на частоте 125 кГц, и при этом информация хранится на них в открытом доступе.

Например, в картах стандарта Em-Marine идентификатор не защищен от несанкционированного считывания, поэтому они чаще всего подвергаются копированию.

Копирование карт Em-Marine

Считывание злоумышленником данных с карты происходит с помощью компактного и весьма доступного по цене прибора – дубликатора. Для этого необходимо лишь приблизиться к карте, послать на нее с дубликатора сигнал, имитирующий сигнал считывателя, получить ответный сигнал с карты, записать его в память устройства, а затем на бланк карты.

Карты не всех стандартов поддаются такому простому взлому, многие современные идентификаторы защищены от подобных угроз с помощью прогрессивных технологий.

Тем не менее, с помощью ПО можно настроить разграничения доступа, что обеспечит большую надежность СКУД, в которых используются низкочастотные карты.

- «карта – дверь» – доступ в определенные помещения может быть разрешен лишь некоторым сотрудникам, данные карт которых занесены в соответствующую базу данных. Тогда злоумышленник с дубликатом карты доступа офисного работника не сможет проникнуть в помещение сотрудников охраны;

- «карта — время» — после окончания рабочего дня, а также в выходные и праздничные дни доступ на территорию предприятия и/или в компьютерные сети может быть запрещен всем сотрудникам;

- «повторный проход» — такое разграничение не только не впустит в здание злоумышленника с клоном карты уже присутствующего на рабочем месте сотрудника, но и не позволит самим работникам пропускать по своей карте посторонних;

- «выход без входа» — при такой политике система не допустит выход злоумышленника, который вошел без идентификации вслед за сотрудником предприятия, но не сможет выйти по клонированной карте работника, который уже покинул рабочее место.

Клонирование карт доступа с помощью Proxmark 3

Proxmark 3 позиционируется как исследовательский инструмент, для изучения систем RFID и NFC. Однако, простым поиском по интернету можно обнаружить подробное описание его использования для клонирования карт доступа. Этот метод не требует навыков взломщика или глубоких знаний технологии — достаточно того, чтобы Proxmark 3 просто вошел в контакт с картой контроля доступа.

Однако, простым поиском по интернету можно обнаружить подробное описание его использования для клонирования карт доступа. Этот метод не требует навыков взломщика или глубоких знаний технологии — достаточно того, чтобы Proxmark 3 просто вошел в контакт с картой контроля доступа.

На популярном сайте по заказу товаров из Китая стоимость устройства стартует примерно от 100 долларов США, при этом поставщики обещают совместимость со следующими популярными форматами карт доступа:

Материал спецпроекта «Без ключа»

Спецпроект «Без ключа» представляет собой аккумулятор информации о СКУД, конвергентном доступе и персонализации карт

Десять фактов о технологии НСЕ — Bankir.Ru

1. Что такое HCE? Host Card Emulation — это технология, позволяющая эмулировать NFC-карты на мобильных устройствах, используя специальное программное обеспечение. В качестве исходников могут выступать банковские, транспортные и иные карты. Технология Host Card Emulation стала доступной широкой публике 31 октября 2013 с выходом Android KitKat 4.4.

Технология Host Card Emulation стала доступной широкой публике 31 октября 2013 с выходом Android KitKat 4.4.

2. До появления HCE информацию для осуществления NFC-транзакций в мобильных устройствах можно было хранить на специальном безопасном элементе, который мог быть размещен либо на SIM-карте, либо в телефоне, либо на специальной версии карты MicroSD. Минус такой технологии в том, что разработчикам сервисов NFC-платежей приходилось договариваться с производителями носителя безопасного элемента.

Для пользователей основным неудобством при таком подходе является привязка системы безопасности к аппаратным средствам, следовательно, неизбежная необходимость смены SIM-карты или даже телефона для подключения сервиса NFC-платежей.

Именно эти неудобства устраняет технология Host Card Emulation, позволившая эмулировать бесконтактные smart-карты прямо в телефоне, никак не регламентируя вопросы безопасного хранения и обработки данных с разработчиками.

3. Большинство современных смартфонов поддерживают HCE. Поддержка есть в аппаратах с Android KitKat 4.4 и выше, Blackberry OS 7 и выше, а также Windows 10.

Поддержка есть в аппаратах с Android KitKat 4.4 и выше, Blackberry OS 7 и выше, а также Windows 10.

4. Мобильная платформа Apple HCE не поддерживает. И не будет поддерживать, потому что Apple предпочитает собственные проприетарные решения, используя для кодирования данных свой собственный криптопроцессор и никому не раскрывая его ключи — в результате загружать данные платежных карт в телефоны Apple можно только через Apple.

5. При реализации HCE существует два подхода: карта эмулируется либо облачной платформой, либо мобильным приложением. В первом случае эмуляция карты производится в облаке, и все данные, включая транзакционную логику и платежные реквизиты клиента, хранятся на удаленном сервере. Мобильное приложение в таком случае производит аутентификацию пользователя, предоставляет пользовательский интерфейс и обеспечивает безопасный канал до облака и передачу данных в NFC-контроллер. Минусом этого подхода является большое время обработки транзакций (в среднем более 500 миллисекунд).

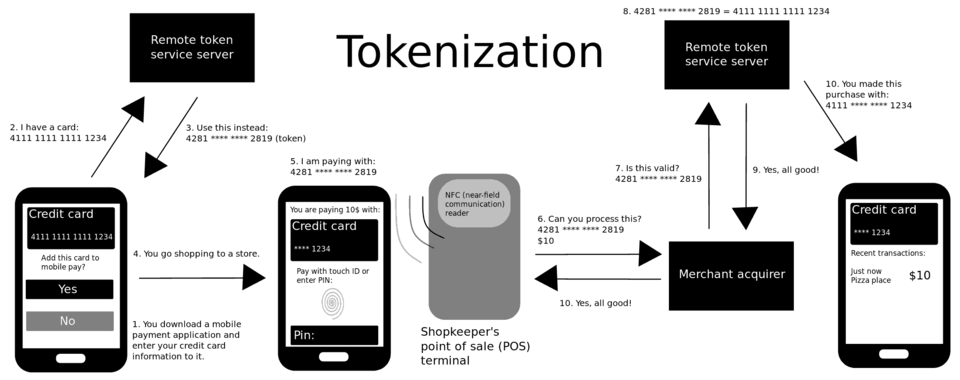

Альтернативным является эмулирование карты с помощью мобильного приложения на устройстве. Этот подход требует повышенной безопасности и, как правило, использует токенизацию платежных данных. Авторизационный центр платформы при каждом изменении данных карты делится ими с «провайдером токенов», который создает токены и периодически загружает в мобильное приложение. Для каждой транзакции мобильное приложение создает транзакционную криптограмму и передает ее на POS-терминал через NFC. Процессинговый фильтр определяет, что транзакция была токенизирована, и направляет ее обратно провайдеру для детокенизации и получения реальных платежных данных (например, PAN).

6. HCE перекладывает обеспечение безопасности с оператора связи на эмитента карты.

• Данные, необходимые и достаточные для осуществления NFC-платежей, хранятся непосредственно в памяти смартфона. Однако, как правило, для защиты этих данных используется ряд мер, обеспечивающих защиту лучшую, чем при пользовании физическими банковскими картами. Операции с HCE по заблокированному телефону невозможны. В этом смысле HCE-решение защищено надежнее, чем обычная пластиковая карта с бесконтактным интерфейсом. Снимается опасность удаленного считывания данных HCE, хранящихся в телефоне, если злоумышленник с необходимым оборудованием просто пройдет мимо в толпе.

Операции с HCE по заблокированному телефону невозможны. В этом смысле HCE-решение защищено надежнее, чем обычная пластиковая карта с бесконтактным интерфейсом. Снимается опасность удаленного считывания данных HCE, хранящихся в телефоне, если злоумышленник с необходимым оборудованием просто пройдет мимо в толпе.

• Приложение может быть защищено от клонирования «фингерпринтингом» устройства — при каждом запуске сравнивается записанное на сервере «окружение выполнения» (модель телефона или OS и множество других параметров) с текущим, и в случае несоответствия поднимается тревога.

• Процессинг может использовать стандартные антифрод-системы, блокирующие HCE-карту при обнаружении подозрительной активности. Также операции с HCE-приложениями можно защищать с помощью одноразовых паролей, генерирующихся на стороне процессинга и получаемых в мобильном приложении. Также новые модели телефонов позволяют защищать приложения еще и встроенными биометрическими датчиками.

7. С HCE совместимо любое POS-оборудование с поддержкой NFC. На начало 2015 года порядка 5% платежных терминалов уже оснащены функцией NFC. В масштабах всей России это, по экспертным оценкам, около 30 тысяч устройств, и их количество продолжает расти.

С HCE совместимо любое POS-оборудование с поддержкой NFC. На начало 2015 года порядка 5% платежных терминалов уже оснащены функцией NFC. В масштабах всей России это, по экспертным оценкам, около 30 тысяч устройств, и их количество продолжает расти.

8. HCE может использоваться для хранения карт лояльности. Опыт Starbucks показывает, что NFC позволяет объединить платежный процесс, процесс формирования персональных предложений и начисления бонусов лояльности.

9. При использовании HCE есть свои риски.

• Во-первых, реализация платежной функциональности всегда привязана к конкретному банку, выпускающему карту, и для самого банка может быть довольно сложной и требующей дорогостоящей интеграции с процессингом.

• Во-вторых, при использовании подхода с эмуляцией через мобильное приложение устройство должно быть постоянно в интернете для частой замены токенов, что существенно сокращает время автономной работы смартфона.

• Трудности при использовании HCE для совместной реализации платежей и бонусной программы лояльности — в настоящий момент фактически нет стандартов для неплатежных функций, поэтому могут потребоваться доработки программного обеспечения POS и, возможно, смены провайдера бонусной системы.

• Использование HCE для эмуляции транспортных карт возможно, но может усложняться тем, что из-за очень высоких требований к скорости срабатывания билета его обслуживание через интернет может быть затруднено, что влияет на безопасность операций. Более того, в отличие от платежной индустрии, использующей открытые стандарты, транспортная отрасль в основном базируется на проприетарных технологиях, которые невозможно эмулировать.

10. Примеры реализации HCE в России. Первым из банков приложение с HCE самостоятельно запустил Инвестторгбанк, среди сотовых операторов — «Билайн» (приложение «Карта Билайн»), среди розничных ретейлеров — «Евросеть» для карты «Кукуруза». Также отметим компанию I-Free, реализовавшую подобный функционал в приложении «Кошелек» (именно это приложение использует «Тинькофф — кредитные системы»). В «Кошельке» можно выпускать в электронном виде не только карты от ТКС, но и транспортные карты ряда городов России и скидочные купоны от «Купикупон».

Технология HCE — ТопНомер.ру

Все реже на кассе можно встретить человека, который рассчитывается наличными деньгами, ведь большинство людей перешло на банковские карты. Это быстрее и удобнее как для кассовых работников, так и для покупателей.

Впрочем, технологии не стоят на месте, и появился еще более удобный способ оплаты — бесконтактные платежи. Они позволяют расплачиваться за любые покупки при помощи своего смартфона.

Чтобы совершить такой платеж, не требуется носить с собой банковскую карту или запоминать PIN-код. Все, что вам нужно — иметь телефон с модулем NFC и поднести его к терминалу.

Реализуется такая оплата по большей части при помощи платежной технологии HCE.

Расскажем подробнее про эту технологию. Рассмотрим, как она работает, насколько это безопасно, а также разберемся, что выбирать в настройках бесконтактных платежей на вашем устройстве: кошелек HCE или SIM.

Что такое HCE

HCE, или Host-based Card Emulation — это технология для совершения бесконтактных платежей. Она была создана для устройств с модулями NFC и призвана заменить банковские карты.

Впервые HCE появилась на рынке в конце 2013 года вместе с выпуском платформы Android KitKat 4.4. Именно запуск этой технологии позволил сделать бесконтактные платежи легкими, быстрыми и доступными практически любому пользователю.

До ее появления для оплаты покупок при помощи смартфона пользователям приходилось использовать другие решения:

- Кошелек SIM;

- Встроенный модуль (ESE).

Работало это так: в SIM-карту оператора или в сам модуль устанавливался безопасный сегмент, на котором хранилась вся информация о банковских картах и совершенных платежах.

Это было безопасное, но трудоемкое решение. С кошельками SIM и встроенными модулями могли работать далеко не все банки, а только те, с которыми оператор или производитель заключил предварительный договор.

К тому же, пользователям для работы с таким NFC-кошельком нужно было менять SIM-карты или даже телефоны.

Когда были запущены кошельки HCE, у пользователей появилась возможность сохранять данные банковских карт непосредственно в телефоне или в облаке безо всяких безопасных сегментов.

Это значительно упростило настройку бесконтактных платежей и позволило сделать их массовыми.

Как это работает

Технология HCE — это онлайн-эмулятор банковских карт. Она дублирует всю информацию о вашей карточке: номер, срок действия, CVC-код и внутренние данные, а после воспроизводит их в момент совершения оплаты.

Данные передаются через модуль NFC, стандарт которого соответствует стандарту банковских карт. Поэтому платеж проходит так, словно вы используете обычную карточку.

Эмуляция может выполняться 2 путями:

- Через мобильное приложение — здесь для вашей карты создается отдельный профиль, и информация о ней передается по безопасному каналу;

- Через облачную платформу — тогда вся информация будет храниться на удаленном сервисе.

Первый вариант считается более безопасным.

Помимо банковских карт, система Host-based Card Emulation позволяет загрузить и другие карточки — бонусные, транспортные и так далее. Все это также выполняется через отдельные приложения.

Совместимость

Чтобы на вашем телефоне работала опция HCE, на нем должна быть установлена одна из следующих операционных систем:

- Android KitKat 4.4 или старше;

- Blackberry OS 7 или старше;

- Windows 10 или старше.

Кроме того, в смартфоне должен быть установлен модуль NFC. Им до сих пор оснащаются не все устройства, так что перед покупкой просмотрите характеристики внимательно.

С iPhone и iPad эта технология несовместима. Это связано с тем, что компания Apple не сотрудничает со сторонними разработчиками и поддерживает в качестве платежной системы только собственный сервис — Apple Pay. Технологическое решение для него разработано тоже только под “яблочную” технику.

Безопасно ли это?

Когда система HCE только появилась на рынке, ее считали крайне небезопасной. Это было связано с тем, что информация о банковских картах хранилась не на физическом носителе — а значит, с легкостью могла быть скопирована и украдена.

К текущему моменту была проведена большая работа, чтобы технология HCE стала по-настоящему безопасной.

Вот какие меры безопасности были реализованы:

- Если телефон заблокирован, платежные операции произвести невозможно. В этом вопросе даже карты с бесконтактной оплатой уступают в безопасности — если рядом с ними разместить платежный терминал, списание средств произойдет без вашего подтверждения.

- Секретная информация о ваших картах не может быть украдена или скопирована. Она шифруется на нескольких уровнях и не может быть рассекречена даже при использовании специального оборудования.

- Защитные системы, установленные в смартфонах с NFC, автоматически блокируют бесконтактные платежи или вашу карту, если обнаруживают подозрительную активность.

- Все платежи можно защитить одноразовыми паролями, которые вы будете получать в мобильном приложении.

- Большинство современных смартфонов предлагает разблокировку по лицу или отпечатку пальца. Биометрические датчики, которые для этого используются, позволяют идентифицировать вас и не проводить платеж, если телефоном пытается воспользоваться кто-то другой.

Сейчас можно быть уверенными — использование кошелька HCE совершенно безопасно. Украсть ваши деньги или совершить платеж без вашего ведома с этой методикой даже сложнее, чем при использовании обычных банковских карт.

Известные проблемы

Не бывает современных технологий без недостатков, это относится и к Host-based Card Emulation. Среди серьезных минусов этой функции можно отметить следующее:

- Для работы сотового приложения NFC-кошелька необходим доступ к мобильному интернету. Трафика на него расходуется немного, но если вы внезапно уйдете в минус или израсходуете весь пакет интернета, вы можете остаться без денег в самый неподходящий момент.

- Батарея устройства с активированным модулем NFC расходуется примерно на 15% быстрее. Возможно, вам придется носить с собой зарядное устройство, а в некоторых случаях и повербанк, чтобы телефон не “сел” посреди дня.

- Иногда карты отказываются работать с HCE. По большей части это относится к бонусным, накопительным или транспортным карточкам — у банковских продуктов такие проблемы практически не возникают.

- Не везде есть возможность бесконтактной оплаты. Впрочем, этот минус относится больше к торговым точкам, нежели к системе бесконтактных платежей.

Некоторые из этих минусов относительны. Другие могут со временем быть исправлены — сейчас технология все еще развивается и совершенствуется.

Кошелек HCE или SIM: в чем разница?

Когда вы активируете на своем устройстве NFC, система предлагает вам выбрать вариант расположения модуля безопасности. Это может быть встроенный элемент безопасности, кошелек SIM и кошелек HCE.

Выше мы рассказали про отличия между этими технологиями, но все равно остается вопрос, какой кошелек выбрать — HCE или SIM? Как понять, какой вариант работает на вашем устройстве?

Ответ прост: при выборе между внутренним модулем, HCE или SIM всегда выбирайте HCE. И без разницы, какой у вас телефон или мобильный оператор — другие стандарты уже ушли в прошлое и практически нигде не реализуются.

Исключением станут только мобильные телефоны Xiaomi с MIUI 10 и старше. Это связано с тем, что при локализации новой версии переводчики что-то напутали и поменяли NFC-кошельки местами.

При выборе между HCE или SIM на Xiaomi откройте раздел “Расположение элемента безопасности” и посмотрите, какой вариант находится в самом низу. Вам нужен именно он.

Резюме

HCE — отличная и безопасная технология для совершения бесконтактных платежей, которая реализована во многих современных смартфонах и планшетах.

Чтобы воспользоваться ей, вам нужно устройство с модулем NFC и платежное приложение. Сохраните в нем данные своей карты — а после прикладывайте телефон к терминалу, и деньги будут списываться автоматически.

Сохраните в нем данные своей карты — а после прикладывайте телефон к терминалу, и деньги будут списываться автоматически.

На гаджетах компании Apple эта функция не работает — но только потому, что там реализованы собственные решения.

Рассказать друзьям:

Что такое эмуляция хост-карты (HCE)?

Что такое эмуляция хост-карты (HCE) и оплата HCE?

Эмуляция хост-карты (HCE) — это технология защиты мобильного телефона, позволяющая использовать его для кредитных или дебетовых транзакций в физических торговых точках (POS). С HCE критически важные платежные данные хранятся в безопасном общем репозитории (центр обработки данных эмитента или частное облако), а не на телефоне. Учетные данные для ограниченного использования доставляются на телефон заранее, чтобы можно было совершать бесконтактные транзакции.

Этот подход устраняет необходимость в надежных менеджерах сервисов (TSM) и возвращает контроль банкам. Однако это сопряжено с другим набором проблем безопасности и рисков.

Однако это сопряжено с другим набором проблем безопасности и рисков.

- Централизованная служба для хранения миллионов учетных данных платежей или создания одноразовых учетных данных по запросу создает очевидную точку атаки. Несмотря на то, что банки выпускают карты в течение многих лет, эти системы в основном были отключены и не требовали круглого облачного взаимодействия с платежным токеном (в данном случае с пластиковой картой).HCE требует, чтобы эти сервисы были онлайн и доступны в режиме реального времени как часть отдельных платежных транзакций. Неспособность защитить эти сервисные платформы подвергает эмитента значительному риску мошенничества.

- Хотя телефон больше не хранит учетные данные для оплаты, он по-прежнему играет три критически важных роли безопасности, каждая из которых создает возможности для кражи или подмены учетных данных или информации о транзакции.

- Он предоставляет приложениям средства для запроса данных карты, хранящихся в службе HCE.

- Это метод, с помощью которого пользователь аутентифицируется и авторизует службу для предоставления учетных данных для платежей.

- Он обеспечивает канал связи, по которому учетные данные платежа передаются в POS-терминал.

- Он предоставляет приложениям средства для запроса данных карты, хранящихся в службе HCE.

- Все схемы мобильных платежей сложнее традиционных карточных платежей, но ожидания пользователей смартфонов чрезвычайно высоки.

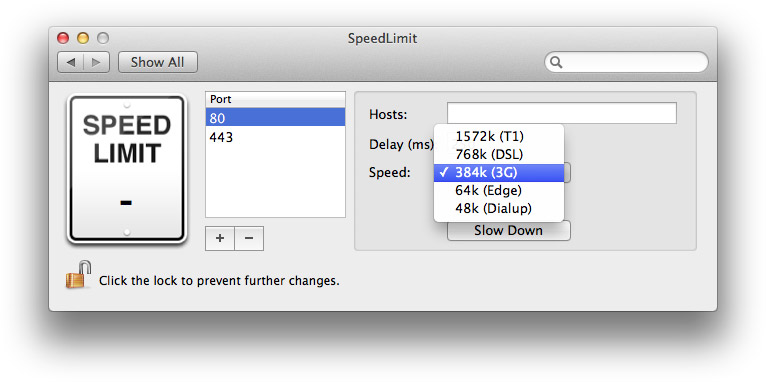

- Плохое покрытие мобильной сети может сделать услуги HCE недоступными.

- Сложные схемы аутентификации приводят к ошибкам.

- Несовместимость программного или аппаратного обеспечения может остановить транзакции.

Статьи по теме

Что такое эмуляция хост-карты?

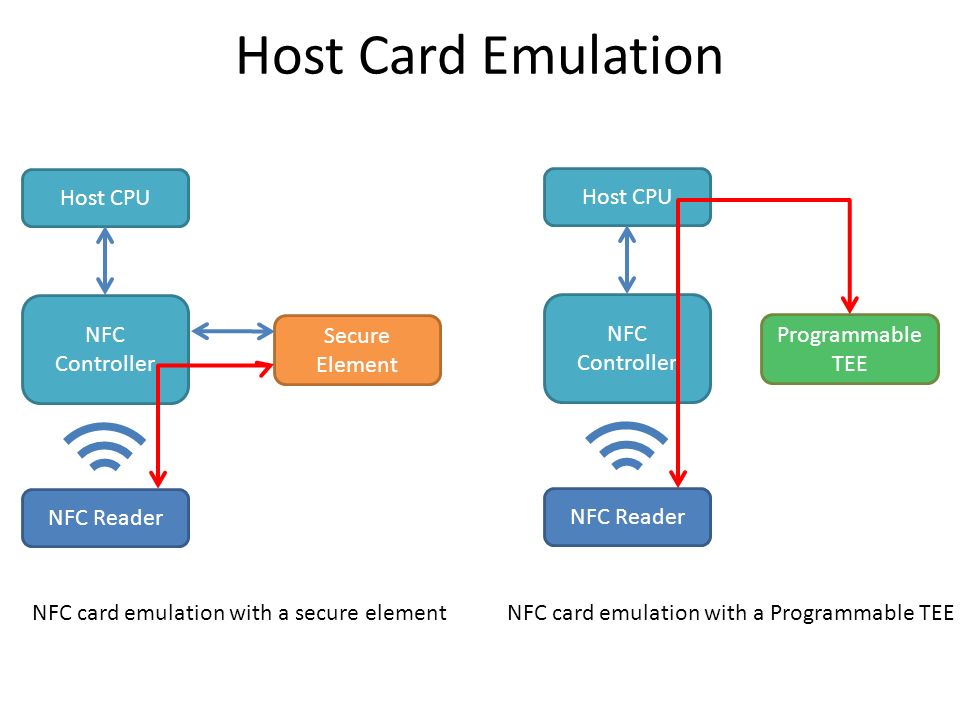

Что такое эмуляция хост-карты? — Безопасные мобильные платежи и аутентификация Trustonic В этой статье объясняется, что такое эмуляция хост-карты (HCE) и как можно использовать доверенную среду выполнения (TEE) для обеспечения высочайшего уровня безопасности и снижения вероятности атаки.

Использование доверенной среды выполнения (TEE) для защиты решений эмуляции хост-карты

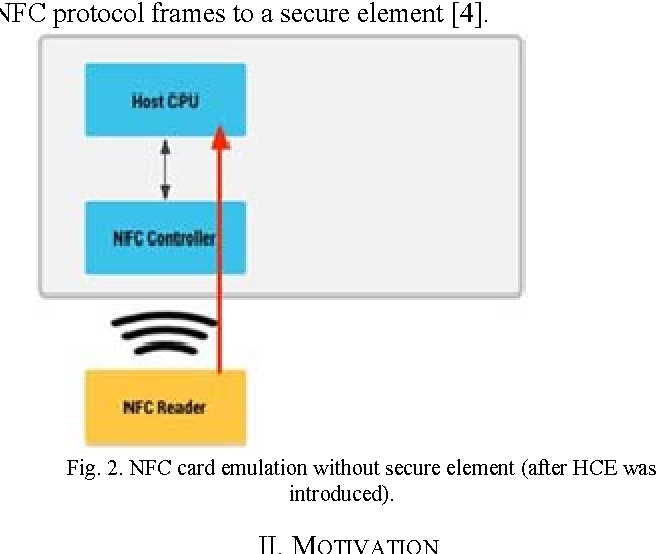

HCE позволяет мобильным приложениям предлагать безопасные платежные карты и решения для аутентификации без необходимости физического присутствия платежной карты.HCE — это архитектура, которая обеспечивает виртуальное представление платежных карт с использованием только программного обеспечения. До появления HCE платежные карты должны были присутствовать физически, чтобы транзакция проводилась с использованием встроенного Secure Element (SE).

Однако такая гибкость сопряжена с риском атаки. Смартфоны уязвимы, потому что их операционные системы богаты функциональностью, но не всегда разрабатываются с учетом повышенной безопасности. Таким образом, пользователи могут непреднамеренно взломать свои смартфоны, получая доступ к ненадежным источникам через просмотр Интернета, загрузку вредоносных программ или подключение к небезопасным сетям Wi-Fi.

Защищенные элементы и надежные среды выполнения

Secure Element (SE) эффективен для защиты данных, но только в ограниченном масштабе. SE имеет ограниченную память и вычислительные возможности — серьезный недостаток, учитывая повышенные требования к вычислительной мощности и высокопроизводительному взаимодействию с пользователем, особенно во время биометрической аутентификации. SE также не может связываться с пользователем через доверенный пользовательский интерфейс (TUI) для безопасного ПИН-кода и биометрической аутентификации.

SE имеет ограниченную память и вычислительные возможности — серьезный недостаток, учитывая повышенные требования к вычислительной мощности и высокопроизводительному взаимодействию с пользователем, особенно во время биометрической аутентификации. SE также не может связываться с пользователем через доверенный пользовательский интерфейс (TUI) для безопасного ПИН-кода и биометрической аутентификации.

Trusted Execution Environment (TEE) — это аппаратно изолированная среда, предназначенная для обеспечения безопасности данных и процессов путем отделения их от основной операционной системы.TEE встроены в большинство современных смартфонов; например, Trustonic TEE в процессе производства интегрируется в 2 миллиарда устройств.

По сравнению с SE, TEE предлагает лучшую производительность, память и вычислительную мощность. А поскольку TEE представляет собой аппаратно изолированную среду, он может обеспечить высокую производительность безопасности и вычислительную мощность без необходимости интеграции другого чипа в систему.

Программные модули, выполняемые в TEE, называются доверенными приложениями (TAs).Только авторизованные ТА могут быть установлены и запущены в TEE, чтобы гарантировать целостность ТА. Несколько TA могут работать отдельно друг от друга в одном TEE, и каждый TA имеет собственное хранилище, чтобы гарантировать целостность, постоянство и конфиденциальность. TEE также имеет привилегированный доступ к ресурсам устройства, таким как TUI, чтобы гарантировать, что вся связь между TEE и этими ресурсами является безопасной и конфиденциальной.

TEE обеспечивает повышенную безопасность для реализации мобильных платежей на основе HCE.Решения на основе HCE полагаются на серверную часть в целях безопасности. Однако смартфоны не всегда подключены к Интернету, поэтому устройство должно хранить учетные данные для платежа, когда оно находится в автономном режиме, и иметь возможность манипулировать этими учетными данными при обработке платежа. Следовательно, когда устройство отключено и отсутствует защита со стороны серверной части, это представляет собой потенциальную поверхность для атаки.

Хотя в последние годы провайдеры платежных карт ввели различные меры безопасности для противодействия атакам, многие по-прежнему полагаются на базовую безопасность Rich Execution Environment (REE), которая является основной операционной системой, такой как Android.Однако, как мы видели, РЗЭ можно эксплуатировать. Вредоносное ПО может присутствовать на REE, где установлено решение HCE, оставляя уязвимыми конфиденциальные данные, такие как учетные данные для оплаты. А если злоумышленник имеет доступ ко всем данным REE, он может выдать себя за пользователя и обрабатывать новые платежи через его учетную запись.

Решения HCE часто полагаются на меры защиты программного обеспечения, такие как шифрование методом белого ящика и обфускация кода, для защиты от атак. Но при наличии достаточного количества времени решительный злоумышленник может взломать эту защиту.Поскольку TEE является аппаратным, он обеспечивает гораздо более высокий уровень безопасности, чем программная защита.

TEE обеспечивает сквозную безопасную цепочку для решений HCE, включая безопасную аутентификацию, безопасное хранение и обработку, а также безопасный обмен активами между приложением HCE и сервером. Использование TEE:

- Сервер HCE может проверить, что законный клиент сделал запрос

- Сервер HCE может отправлять конфиденциальную зашифрованную информацию для TEE для безопасного хранения

- пользователь, инициирующий платеж, может быть авторизован с помощью TUI и биометрии

- Все конфиденциальные платежные данные могут быть безопасно обработаны, исключая утечку из безопасного мира

Таким образом, только используя TEE, решения для мобильных платежей на основе HCE могут стать наиболее безопасным решением для мобильных платежей.

Trustonic работает в партнерстве с Dejamobile и Cartes Bancaires над новым универсальным безопасным доверенным приложением. Это решение, совместимое с GlobalPlatform, упростит разработчикам обеспечение высочайшего уровня безопасности, доступного на мобильных устройствах, и обеспечит простую, быструю и безопасную аутентификацию пользователей. Чтобы узнать, как Trustonic работает со своими партнерами над повышением безопасности платежей HCE с помощью TEE, прочитайте нашу новость о внедрении инноваций в мобильные платежи HCE с помощью Cartes Bancaires.

Чтобы узнать, как Trustonic работает со своими партнерами над повышением безопасности платежей HCE с помощью TEE, прочитайте нашу новость о внедрении инноваций в мобильные платежи HCE с помощью Cartes Bancaires.

Сообщите нам, принимаете ли вы файлы cookie.

Мы используем файлы cookie на этом сайте, чтобы улучшить ваше взаимодействие с пользователем. Продолжая использовать этот сайт, вы соглашаетесь на использование файлов cookie. Чтобы узнать больше, ознакомьтесь с нашей Политикой конфиденциальности.

Принимать все файлы cookieЭмуляция хост-карты 101 — Secure Technology Alliance

Дата публикации: август 2014 г.

Эмуляция хост-карты (HCE) — одна из самых обсуждаемых сегодня мобильных инноваций, предоставляющая поставщикам решений новую архитектуру для реализации удобных мобильных решений на основе NFC. Но как новая архитектура влияет на безопасность приложений? В техническом документе Smart Card Alliance «HCE 101» подробно рассматриваются возможности HCE и NFC и соображения безопасности.

Из трех режимов, которые NFC предлагает для мобильных устройств, эмуляция карты была самым популярным, а также самым спорным режимом из-за необходимости доступа к защищенному элементу, который принадлежит и контролируется другой стороной. HCE значительно меняет требования к реализации эмуляции карт и вводит совершенно новые аспекты бизнес-плана для поставщиков услуг и эмитентов, желающих использовать свои учетные данные в сценариях использования NFC.

Наряду с большей гибкостью, которую HCE предлагает поставщикам услуг и эмитентам, дает преимущества и компромиссы по сравнению с традиционной моделью безопасности на основе элементов и сопутствующей (обязательной) экосистемой. Некоторые преимущества включают более прямой контроль и меньшую зависимость от других игроков экосистемы. К некоторым недостаткам можно отнести менее безопасную реализацию и, возможно, в некоторых случаях ухудшение работы конечного пользователя. Список преимуществ и компромиссов будет меняться по мере развертывания, тестирования и использования в коммерческой практике большего количества решений на основе HCE.

NFC продолжает получать мощную отраслевую поддержку со стороны все большего числа поставщиков, производителей и моделей мобильных телефонов; однако в настоящее время HCE коммерчески поддерживается только на Android и Blackberry, и спецификации все еще нуждаются в доработке и согласовании между поставщиками ОС. Хотя HCE не является «серебряной пулей», которую многие хотели бы иметь, это имеет далеко идущие последствия для отрасли в целом.

Технический документ HCE 101, разработанный Mobile Smart Card Alliance и Советом NFC:

- Описывает технологии HCE и NFC в современной мобильной экосистеме.

- Анализирует особенности HCE при внедрении мобильных платежей и коммерции.

- Анализирует особенности HCE для реализаций, не связанных с платежами.

- Обсуждаются соображения безопасности, которые сопровождают реализации HCE, и различные методы, которые могут добавлять уровни безопасности к транзакциям.

- Излагает примеры использования как платежных, так и неплатежных приложений

- Обеспечивает сравнение основных соображений для HCE и реализаций NFC с поддержкой защищенных элементов.

О Белой книге

Этот технический документ был разработан Mobile Council Alliance Smart Card, чтобы предоставить образовательный ресурс по Bluetooth с низким энергопотреблением, описывая, что это такое, как он используется, как он сочетается с другими мобильными технологиями и какие аспекты безопасности следует учитывать для BLE- включенные приложения.

В разработке этого документа участвовалочлена: Advanced Card Systems Ltd .; Booz Allen Hamilton; Capgemini USA Inc .; Ч3М Хилл; Cubic Transportation Systems, Inc.; Откройте для себя финансовые услуги; First Data Corporation; Fiserv; Гизеке и Девриент; Платежные системы Heartland; Технологические партнеры по идентификации; Ingenico; Заступиться; Устройства IQ; Морфо; NXP Semiconductors; Oberthur Technologies; Underwriters Laboratories (UL).

О Мобильном совете

Mobile Council Alliance Smart Card был создан для повышения осведомленности и ускорения внедрения безопасных платежей, лояльности, маркетинга, рекламных акций / купонов / предложений, приложений одноранговой связи, идентификации и контроля доступа с использованием мобильных и привязанных носимых устройств. фокусируется на деятельности, которая поможет обучить отрасль вопросам внедрения и безопасности, и будет действовать как мост между разработкой / спецификацией технологий и приложениями, которые могут принести бизнес-преимущества заинтересованным сторонам отрасли.

фокусируется на деятельности, которая поможет обучить отрасль вопросам внедрения и безопасности, и будет действовать как мост между разработкой / спецификацией технологий и приложениями, которые могут принести бизнес-преимущества заинтересованным сторонам отрасли.

Совет придерживается широкого отраслевого взгляда и объединяет представителей отрасли на различных вертикальных рынках, которые могут извлечь выгоду из безопасных мобильных приложений. Совет сотрудничает по:

- Информирование рынка о технологиях и значении безопасных мобильных приложений

- Разработка передового опыта для внедрения

- Работа над выявлением и преодолением проблем, препятствующих развитию отрасли

Что такое эмуляция хост-карты (HCE)?

Это 2020 год, у большинства людей в кармане есть компьютер: смартфон.В чем смысл кредитной карты?

Ну не очень. В настоящее время все больше и больше платежных терминалов поддерживают бесконтактную оплату через протокол связи ближнего поля (NFC), и все больше и больше смартфонов поставляются с чипом NFC, который может действовать как кредитная карта. NFC для оплаты указан как Card Emulation . Буквально: имитирует банковскую карту.

Но не так быстро, банки помешают вам сделать это, если у вас нет защищенного элемента.

NFC для оплаты указан как Card Emulation . Буквально: имитирует банковскую карту.

Но не так быстро, банки помешают вам сделать это, если у вас нет защищенного элемента.

Поскольку Apple полностью контролирует свое оборудование, она может легко добавить элемент безопасности к своим новым iPhone для поддержки платежей, и именно это Apple сделала со встроенным элементом безопасности, прикрепленным к чипу NFC, начиная с iPhone 6.Защищенный элемент взаимодействует напрямую с чипом NFC и, в свою очередь, со считывающими устройствами NFC; таким образом, компрометация операционной системы телефона не влияет на защищенный элемент.

Google пошел другим путем, создав концепцию облачного безопасного элемента , названного Host Card Emulation (HCE) , и представленного в 2013 году в Android 4.4.

Как это работает? Google хранит информацию о вашей кредитной карте в защищенном элементе в облаке (вместо вашего телефона) и предоставляет вашему телефону доступ только к краткосрочному одноразовому номеру учетной записи. Эта концепция замены конфиденциальной долгосрочной информации короткоживущими токенами называется токенизацией .

Отправка случайного номера карты, который можно связать с вашей настоящей, отлично подходит для обеспечения конфиденциальности: продавцы не могут отслеживать вас, поскольку это будет выглядеть так, как будто вы всегда используете новый номер карты.

Если ваш телефон будет взломан, злоумышленник получит доступ только к недолговечному секрету, который можно использовать только для разового платежа.

Эта концепция замены конфиденциальной долгосрочной информации короткоживущими токенами называется токенизацией .

Отправка случайного номера карты, который можно связать с вашей настоящей, отлично подходит для обеспечения конфиденциальности: продавцы не могут отслеживать вас, поскольку это будет выглядеть так, как будто вы всегда используете новый номер карты.

Если ваш телефон будет взломан, злоумышленник получит доступ только к недолговечному секрету, который можно использовать только для разового платежа.

Токенизация — это распространенная концепция безопасности: заменяйте конфиденциальные данные каким-то случайным материалом и храните в безопасном месте таблицу, которая сопоставляет случайные данные с реальными данными.Хотя Apple теоретически не обязана использовать токенизацию, поскольку iPhone имеет защищенные элементы, которые могут хранить реальный первичный номер учетной записи (PAN), они используют его, чтобы получить больше конфиденциальности (в конце концов, это их новый хлеб с маслом).

Peer-to-Peer vs Host Card Emulation: в чем различия?

Сегодня мы собираемся объяснить вам шаг за шагом, в чем разница между NFC HCE и NFC P2P.

Это две схемы связи, основанные на одной и той же технологии NFC, но с очень разными вариантами использования.

HCE означает «Эмуляция хост-карты». Это частная реализация режима эмуляции карты NFC.

Эмуляция карты означает, что у вас есть электронное устройство, обычно смартфон, который ведет себя точно так же, как бесконтактная смарт-карта. Это основа виртуализации платежных или транспортных карт, бейджей контроля доступа, карт лояльности и других токенов на смартфоне.

Здесь есть две разные реализации, в зависимости от желаемого уровня безопасности.

Чувствительные платежи и транспортные карты обычно виртуализируются в защищенном от несанкционированного доступа компоненте, где все криптографические ключи серьезно защищены от всех известных атак. В некоторых архитектурах безопасным компонентом является SIM-карта смартфона или UICC, поэтому он принадлежит и управляется оператором мобильной сети. В других архитектурах защищенный компонент представляет собой специальный чип на материнской плате смартфона, называемый защищенным элементом.Остальной элемент защиты полностью контролирует производитель смартфона. Теперь многие приложения для бесконтактных карт могут иметь более низкий уровень безопасности, чем банковские системы. Более того, виртуализация карты в защищенном компоненте — сложный и дорогостоящий процесс, в котором вы должны сотрудничать с оператором производителя, который контролирует SIM-карту или защищенный элемент.

В некоторых архитектурах безопасным компонентом является SIM-карта смартфона или UICC, поэтому он принадлежит и управляется оператором мобильной сети. В других архитектурах защищенный компонент представляет собой специальный чип на материнской плате смартфона, называемый защищенным элементом.Остальной элемент защиты полностью контролирует производитель смартфона. Теперь многие приложения для бесконтактных карт могут иметь более низкий уровень безопасности, чем банковские системы. Более того, виртуализация карты в защищенном компоненте — сложный и дорогостоящий процесс, в котором вы должны сотрудничать с оператором производителя, который контролирует SIM-карту или защищенный элемент.

Для всех этих приложений эмуляция хост-карты является предпочтительной реализацией. Логика смарт-карты работает не в защищенном компоненте, а в процессоре смартфона, как любое классическое приложение для смартфонов.Это значительно снижает сложность, сокращает время разработки и позволяет развертывать виртуализированные карты через магазины приложений.

Короче говоря, NFC HCE позволяет имитировать бесконтактную смарт-карту только путем добавления нескольких строк в приложение для смартфона — при условии, что платформа позволяет это.

Android реализует эту технологию, начиная с версии 4.4, но на данный момент iOS не позволяет этого.

Все считыватели SpringCard взаимодействуют с приложением HCE.точно так же, как они будут общаться с реальной бесконтактной смарт-картой. Некоторые из наших устройств также могут инвертировать схему и позволить вашему ПК с Windows или Linux быть хостом HCE!

С другой стороны, одноранговая сеть NFC очень далека от транзакций со смарт-картами. Фактически, NFC P2P — это не что иное, как канал связи на короткие расстояния, и, как любой канал связи, он подходит для передачи практически любого сетевого протокола и любых данных приложений между двумя устройствами.

Форум NFC определил сетевой протокол для NFC P2P, имя которого — LLCP.

На вершине этого стека протоколов размещается служба NFC SNEP, приложение, предназначенное для передачи содержимого тега NFC от одного однорангового узла другому.

Короче говоря, вместо эмуляции тега NFC, когда вы хотите поделиться контентом — URL-адресом, визитной карточкой, настройками Wi-Fi или Bluetooth, ваш смартфон может просто использовать SNEP для передачи того же контента на другой смартфон. Это основная технология Android Beam. Используя программное обеспечение LLCP плюс SNEP, работающее на хосте, большинство устройств SpringCard также могут передавать данные NFC на смартфон.

LLCP, стек сетевых протоколов NFC, был разработан, чтобы быть открытым и одноразовым. К сожалению, он кажется чрезмерно сложным, и, учитывая внутренние ограничения связи NFC — очень короткий диапазон, пропускную способность, ограниченную несколькими килобайтами в секунду, — его интерес к Bluetooth с низким энергопотреблением исчезает.

Сегодня мы можем считать, что одноранговая сеть NFC более или менее ограничена SNEP, службой push-уведомлений NDEF. Это удобный способ отправки короткой информации с одного устройства на другое, но он не использует преимущества двунаправленного аспекта этого канала связи.

Это удобный способ отправки короткой информации с одного устройства на другое, но он не использует преимущества двунаправленного аспекта этого канала связи.

Опубликовано 23.10.2018

Все, что вам нужно знать об эмуляции хост-карты

На этой неделе Visa и MasterCard объявили о новых спецификациях для мобильных платежей NFC с использованием эмуляции хост-карты (HCE). До сих пор системам мобильных платежей требовалось специальное оборудование, обычно в виде SIM-карты, известное как элемент безопасности. Он используется мобильной платежной системой для выполнения определенных задач аутентификации. Поскольку это была часть SIM-карты, эти системы работали только при сотрудничестве с операторами связи.Вот почему Google Кошелек работает только с несколькими операторами связи в США, которые предоставляют приложению Google доступ к защищенному элементу. У других операторов США, включая AT&T, T-Mobile и Verizon, есть конкурирующая система под названием ISIS. Использование элемента безопасности — проблема не только в США. На каждом рынке, где банки хотят использовать мобильные платежи NFC, требуется помощь операторов связи. Это не идеальное решение. Один из возможных ответов — включить необходимое оборудование в реальные мобильные телефоны и таким образом обойти SIM-карту.Однако все это приводит к необходимости сотрудничества от оператора связи к производителю телефона или производителю набора микросхем.

На каждом рынке, где банки хотят использовать мобильные платежи NFC, требуется помощь операторов связи. Это не идеальное решение. Один из возможных ответов — включить необходимое оборудование в реальные мобильные телефоны и таким образом обойти SIM-карту.Однако все это приводит к необходимости сотрудничества от оператора связи к производителю телефона или производителю набора микросхем.

США — последний крупный рынок, на котором все еще используется старомодная система смахивания и подписи.

Бесконтактная карта?

Хотя США, кажется, опережают остальной мир в отношении мобильных платежей, они отстают от Европы, когда дело доходит до альтернатив традиционной системе смахивания и подписи, используемой для карточных платежей. В Европе и других крупных частях мира используются смарт-кредитные / дебетовые карты со встроенными чипами.Чтобы использовать их для совершения платежа, потребитель вставляет свою платежную карту в небольшой автомат и вводит свой ПИН-код. Нет необходимости в подписи, и часть авторизации платежа предоставляется, когда карта сообщает читателю, что введенный ПИН-код правильный. PIN-код фактически хранится на карте в ее защищенном элементе. Брендинг таких систем во всем мире разный, но технология, по сути, та же. В Великобритании и Ирландии они известны как Chip and PIN, в Европе их часто называют EMV-картами.EMV означает Europay, MasterCard и Visa, компании, стоящие за этой технологией. Помимо Visa и MasterCard, Diners Club и American Express также поддерживают EMV.